Bei der Application oder Proxy Level Firewall werden die Datenpakete des Datenstromes in der Schicht 7 des ISO/OSI Modells zusammengebaut. So können die vollständigen Daten geprüft werden. Es lassen sich auch komplexere Regeln umsetzen, wie E-Mails bestimmter Senderadressen sperren. Die Firewall handelt als Stellvertreter des eigentlichen Clients und kann so im Auftrag handeln. Diese Art Firewall wird auch als Proxy-Firewall bezeichnet. Proxy bedeutet auf Englisch Stellvertreter oder Bevollmächtigter.

Nachteilig ist allerdings der höhere Aufwand an Ressourcen. denn der Proxy muss die Protokolle nachbilden und vorhandene Filterregeln anwenden. Zudem muss der Proxy in der Lage sein, die vom Client genutzten Protokolle nachzubilden.

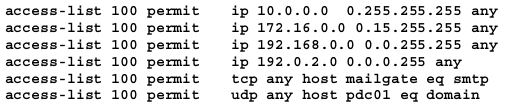

Je nach Umfang des Regelsets können beliebige Internetprotokolle gefiltert und überwacht werden. Bei einer Application Level Firewall werden die Funktionen verschiedene Anwendungen zusammengefasst. Dies wird auch Generic Proxy genannt.

Zur Übersicht

Firewall Übersicht – Schutz und Sicherheit in Netzen