ARIS bedeutet Architektur integrierter Informationssysteme und wurde von August-Wilhelm Scheer, dem ehemaligen Direktor des Instituts für Wirtschaftsinformatik der Universität des Saarlandes, entwickelt. ARIS wird im Geschäftsprozess- und Informationsmanagement eingesetzt. Durch seine 5 Sichten Architektur werden komplexe Prozesse besser verständlich und lassen sich einfacher modellieren.

Die 5 Sichten von ARIS

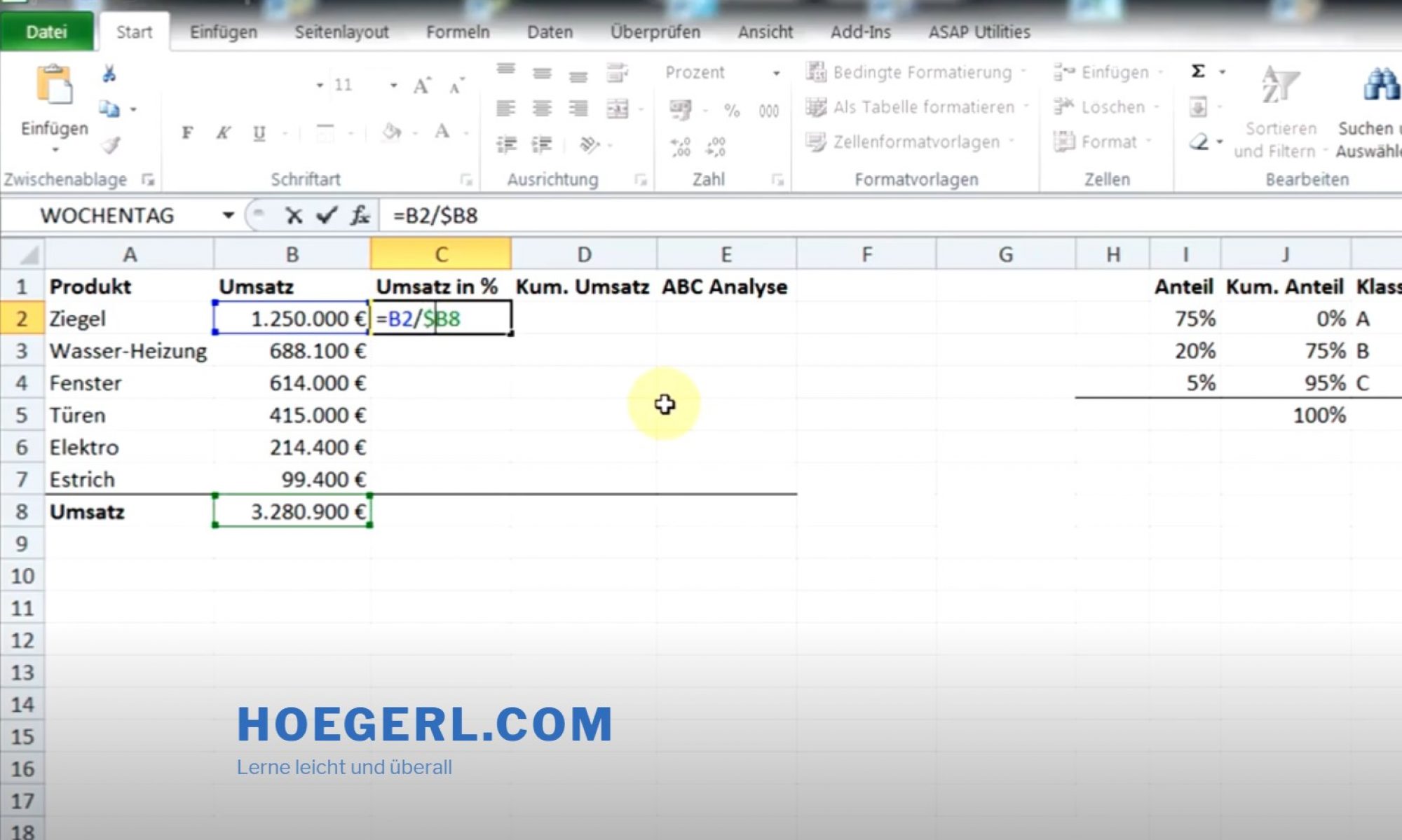

ARIS-Modell

Organisationssicht

Es werden alle Organisationseinheiten und Ihre Beziehungen dokumentiert. Meist geschieht dies mit Organigrammen.

Datensicht

Alle in dem Unternehmen relevanten Dokumente, Informationsobjekte, sowie deren Beziehungen zueinander, werden in der Datensicht dargestellt. Dazu gehören zum Beispiel Daten von ERP und Entity-Relationship Diagramme.

Steuerungssicht

In dieser Sicht wird der zeitliche und logische Zusammenhang der betrieblichen Abläufe dargestellt. Dies beinhaltet unter anderem Flussdiagramme und Aktivitätsdiagramme in UML.

Funktionssicht

Die Funktionssicht zeigt alle betriebswirtschaftlich relevanten Beziehungen in einem Funktionsbaum. In der hierarchischen Ansicht sind untergeordnete Vorgänge den übergeordneten Vorgängen zugeordnet.

Leistungssicht

Die Leistungssicht zeigt alle Produkte und Dienstleistungen in einem Produkt- und Dienstleistungsbaum.

Die 3 Ebenen der Beschreibung

Jede ARIS Schicht besitzt drei Beschreibungsebenen.

Fachkonzept

Das Fachkonzept beschreibt die Prozesse und Abläufe in einer verständlichen Sprache. Zudem werden weitere Datenmodelle genutzt. Dies wären zum Beispiel Organigramm, Funktionsbaum, ERM.

DV-Konzept

Im DV-Konzept wird spezifiziert, was wie in der EDV umgesetzt wird. Hier werden Schnittstellen definiert, und es werden Freiheitsgrade in der Datenverarbeitung herausgearbeitet. Genutzt werden dazu, UML, Relationen, Struktogramme und Topologien.

Implementierungsebene

Es erfolgt die Umsetzung der beschriebenen Prozesse durch Programmierung. Zur Erstellung werden Server, Datenbanken, Schnittstellen und Protokolle genutzt.

„ARIS-Modell“ von Marcel Light – Eigenes Werk. Lizenziert unter Creative Commons Zero